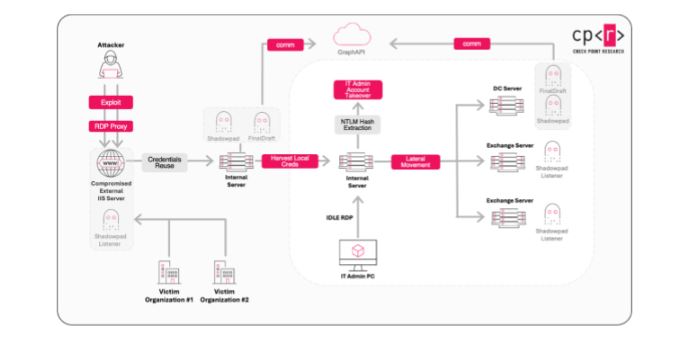

Check Point Research, la división de Inteligencia de Amenazas Check Point® Software Technologies Ltd., pionero y líder global en soluciones de ciberseguridad, ha identificado una campaña de ciberespionaje avanzada atribuida al grupo Ink Dragon y revela cómo este actor convierte servidores comprometidos de organismos gubernamentales en Europa, Sudeste Asiático y Sudamérica en parte de su propia infraestructura de mando y control. La operación se apoya en el uso de módulos personalizados de ShadowPad y en una versión evolucionada del backdoor FinalDraft, diseñada para camuflarse en el uso legítimo de servicios cloud corporativos y mantener acceso persistente de forma silenciosa.

Sigue leyendo

Check Point® Software Technologies Ltd., proveedor líder especializado en ciberseguridad a nivel mundial, ha descubierto a Naikon, un grupo chino APT que llevaba 5 años realizando operaciones de ciberespionaje contra varios gobiernos de Asia y Pacífico. Naikon reconoció en 2015 la autoría de varios ataques contra organismos gubernamentales y otras organizaciones en países situados alrededor del Mar de China, que tenían como objetivo acceder a información política confidencial. Sin embargo, durante ese mismo año el grupo parecía haber cesado su actividad, pero fue solo en apariencia, puesto quelos investigadores de la compañía han descubierto que el grupo no sólo se ha mantenido en activo durante los últimos cinco años, sino que también ha incrementado sus acciones de ciberespionaje durante todo el 2019 y el primer trimestre de 2020.

Check Point® Software Technologies Ltd., proveedor líder especializado en ciberseguridad a nivel mundial, ha descubierto a Naikon, un grupo chino APT que llevaba 5 años realizando operaciones de ciberespionaje contra varios gobiernos de Asia y Pacífico. Naikon reconoció en 2015 la autoría de varios ataques contra organismos gubernamentales y otras organizaciones en países situados alrededor del Mar de China, que tenían como objetivo acceder a información política confidencial. Sin embargo, durante ese mismo año el grupo parecía haber cesado su actividad, pero fue solo en apariencia, puesto quelos investigadores de la compañía han descubierto que el grupo no sólo se ha mantenido en activo durante los últimos cinco años, sino que también ha incrementado sus acciones de ciberespionaje durante todo el 2019 y el primer trimestre de 2020. El laboratorio de ESET, la mayor empresa de ciberseguridad de la Unión Europea, ha descubierto una campaña de ciberespionaje contra instituciones de alto nivel en diversos países de Latinoamérica. Más de la mitad de los equipos atacados pertenece al ejército venezolano, aunque también se incluyen equipos de la policía, de entidades educativas y de asuntos exteriores. La mayor parte de estos ataques (hasta tres cuartas partes) han tenido lugar en Venezuela. El siguiente país más afectado, con un 16% de ataques, es Ecuador, donde las fuerzas militares han sido las más afectadas.

El laboratorio de ESET, la mayor empresa de ciberseguridad de la Unión Europea, ha descubierto una campaña de ciberespionaje contra instituciones de alto nivel en diversos países de Latinoamérica. Más de la mitad de los equipos atacados pertenece al ejército venezolano, aunque también se incluyen equipos de la policía, de entidades educativas y de asuntos exteriores. La mayor parte de estos ataques (hasta tres cuartas partes) han tenido lugar en Venezuela. El siguiente país más afectado, con un 16% de ataques, es Ecuador, donde las fuerzas militares han sido las más afectadas. Los analistas de Kaspersky Lab han descubierto un framework de ciberespionaje técnicamente sofisticada y activa desde al menos 2013. No parece tener conexión alguna con cualquier otro actor de amenazas conocido. Esta estructura, a la que los investigadores han bautizado como TajMahal, cuenta con aproximadamente 80 elementos maliciosos e incluye unas nuevas funcionalidades nunca vistas anteriormente en una amenaza avanzada persistente (APT), como la capacidad de robar información de las mismas colas de impresión y la de poder capturar archivos visualizados desde un dispositivo USB en una reconexión. Hasta el momento, Kaspersky Lab solo ha identificado una víctima, una sede diplomática ubicada en un país de Asia central, pero es bastante probable que haya más afectados.

Los analistas de Kaspersky Lab han descubierto un framework de ciberespionaje técnicamente sofisticada y activa desde al menos 2013. No parece tener conexión alguna con cualquier otro actor de amenazas conocido. Esta estructura, a la que los investigadores han bautizado como TajMahal, cuenta con aproximadamente 80 elementos maliciosos e incluye unas nuevas funcionalidades nunca vistas anteriormente en una amenaza avanzada persistente (APT), como la capacidad de robar información de las mismas colas de impresión y la de poder capturar archivos visualizados desde un dispositivo USB en una reconexión. Hasta el momento, Kaspersky Lab solo ha identificado una víctima, una sede diplomática ubicada en un país de Asia central, pero es bastante probable que haya más afectados. El equipo de analistas de Kaspersky Lab acaba de publicar un informe resumen de la actividad del actor de ciberespionaje Sofacy durante 2017, también conocido como APT 28 y Fancy Bear, para ayudar a las organizaciones de todo el mundo a comprenderlo mejor y protegerse contra el mismo.

El equipo de analistas de Kaspersky Lab acaba de publicar un informe resumen de la actividad del actor de ciberespionaje Sofacy durante 2017, también conocido como APT 28 y Fancy Bear, para ayudar a las organizaciones de todo el mundo a comprenderlo mejor y protegerse contra el mismo. A principios de octubre, The Wall Street Journal publicaba que el software de Kaspersky Lab se usó supuestamente para descargar datos clasificados del ordenador particular de un empleado de la NSA. Kaspersky Lab, que lleva trabajando en la lucha contra el ciberespionaje y el cibercrimen más de 20 años, ha tratado el incidente con mucha seriedad y ha puesto en marcha una investigación interna para recopilar hechos y resolver dudas.

A principios de octubre, The Wall Street Journal publicaba que el software de Kaspersky Lab se usó supuestamente para descargar datos clasificados del ordenador particular de un empleado de la NSA. Kaspersky Lab, que lleva trabajando en la lucha contra el ciberespionaje y el cibercrimen más de 20 años, ha tratado el incidente con mucha seriedad y ha puesto en marcha una investigación interna para recopilar hechos y resolver dudas.