Check Point Research, la división de Inteligencia de Amenazas de Check Point® Software Technologies Ltd., pionero y líder global en soluciones de ciberseguridad, ha revelado que los ciberdelincuentes continúan suplantando a marcas conocidas y que Microsoft sigue siendo su disfraz preferido. Según el Brand Phishing Report de Check Point Research correspondiente al cuarto trimestre de 2025, Microsoft concentró el 22% de todos los intentos de suplantación de marca durante este periodo y mantiene su posición como la empresa más atacada a nivel mundial.

Google (13 %) y Amazon (9 %) ocuparon el segundo y tercer lugar, respectivamente, con el ascenso de Amazon impulsado en gran medida por la actividad del Black Friday y la temporada navideña. Tras varios trimestres de ausencia, Facebook (Meta) volvió a entrar en el top 10 global, situándose en el quinto puesto, lo que indica un mayor interés de los atacantes en la toma de control de cuentas de redes sociales y el robo de identidad.

Eusebio Nieva, director técnico de Check Point Software para España y Portugal, afirma: “las campañas de phishing son cada vez más sofisticadas, aprovechando elementos visuales pulidos, contenido generado por IA y dominios muy convincentes que imitan a los legítimos. El hecho de que Microsoft y Google sigan siendo los principales objetivos demuestra lo valioso que se ha vuelto el acceso basado en la identidad para los atacantes. Mientras tanto, el regreso de marcas como Facebook y PayPal subraya cómo los ciberdelincuentes se adaptan rápidamente, desplazándose hacia plataformas en las que la confianza y la urgencia pueden ser explotadas. Para contrarrestar estas tácticas en evolución, las organizaciones deben adoptar un enfoque preventivo que combine detección impulsada por IA con una autenticación sólida y una concienciación continua de los usuarios”.

Las diez marcas más suplantadas en el cuarto trimestre de 2025 han sido:

1. Microsoft – 22 %

2. Google – 13 %

3. Amazon – 9 %

4. Apple – 8 %

5. Facebook (Meta) – 3 %

6. PayPal – 2 %

7. Adobe – 2 %

8. Booking – 2 %

9. DHL – 1 %

10. LinkedIn – 1 %

El dominio persistente de Microsoft y Google refleja su papel esencial en los servicios de identidad, productividad y nube, lo que hace que las credenciales asociadas sean especialmente valiosas para los ciberdelincuentes.

Roblox: phishing dirigido a niños y jugadores

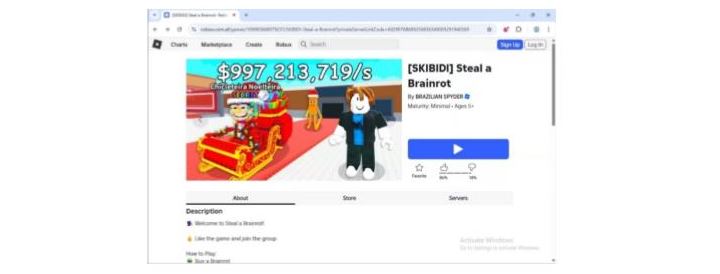

En el cuarto trimestre de 2025, CPR identificó una campaña de phishing con temática de Roblox observada a través de la actividad de navegación de los usuarios. El sitio malicioso estaba alojado en un dominio imitador, robiox[.]com[.]af, que se diferenciaba del legítimo roblox.com por una sutil sustitución de letras.

La página de destino presentaba un juego falso de Roblox titulado “SKIBIDI Steal a Brainrot”, con elementos visuales realistas, valoraciones y un destacado botón de “Play”. El contenido imitaba de cerca uno de los juegos más populares actualmente en la plataforma Roblox y estaba claramente diseñado para atraer a los niños, un segmento central de la base de usuarios de la plataforma.

Cuando los usuarios intentaban acceder al juego, eran redirigidos a una página de phishing de segunda etapa que replicaba la interfaz oficial de inicio de sesión de Roblox. Las credenciales introducidas en la página eran recolectadas de forma silenciosa, mientras el usuario permanecía en la misma pantalla sin ninguna indicación visible de que se hubiera producido un compromiso.

Netflix: la recuperación de cuentas como señuelo

CPR también identificó un sitio de phishing que suplantaba a Netflix, alojado en netflix-account-recovery[.]com (actualmente inactivo). El dominio fue registrado en 2025, a diferencia del legítimo netflix.com, que data de 1997.

La página de phishing reflejaba estrechamente la interfaz oficial de inicio de sesión y recuperación de cuentas de Netflix, solicitando a los usuarios que introdujeran su dirección de correo electrónico o número de móvil y contraseña. El objetivo era directo: la recolección de credenciales para la toma de control de cuentas, lo que podría permitir su reventa o un fraude posterior.

Facebook (Meta): robo de credenciales localizado

En otra campaña observada durante el cuarto trimestre de 2025, CPR detectó una página de phishing con temática de Facebook distribuida por correo electrónico y alojada en facebook-cm[.]github[.]io. La página suplantaba el portal de inicio de sesión de Facebook y se presentaba íntegramente en español, utilizando una imagen de marca, un diseño y mensajes de autenticación familiares. Se pedía a los usuarios que introdujeran su dirección de correo electrónico, número de teléfono y contraseña, que posteriormente eran recolectados por los atacantes para permitir el acceso no autorizado a las cuentas y un posible abuso posterior.

Por qué el phishing de marcas sigue teniendo éxito

El phishing de marcas sigue siendo eficaz porque aprovecha la confianza de los usuarios en servicios digitales conocidos. Los atacantes dependen cada vez más de:

· Dominios imitadores con cambios sutiles de caracteres.

· Páginas diseñadas profesionalmente que imitan flujos reales de inicio de sesión.

· Rutas de engaño en varias etapas que parecen legítimas.

· Desencadenantes emocionales como la urgencia, la recompensa o la familiaridad con la marca.

A medida que la identidad se convierte en la principal superficie de ataque en los entornos actuales impulsados por la nube, el phishing continúa sirviendo como un vector clave de acceso inicial tanto para el fraude al consumidor como para las brechas empresariales.